前回に引き続き、IoTデバイスに対して備えるべきセキュリティ対策に関する情報をお届けします。前回では各国が策定しているセキュリティ要件から、「Root of Trust」、「機密性の高いセキュリティパラメータや個人データの保護」、「ライフサイクル管理」を最優先の課題として捉え、ルネサスではTSIP搭載RXマイコンとソフトウェアサンプルで「Route of Trust」を実現させていることを解説しました。

それでは2つ目の「機密性の高いセキュリティパラメータや個人データの保護」に対しては、どのように対策を行うべきでしょうか。

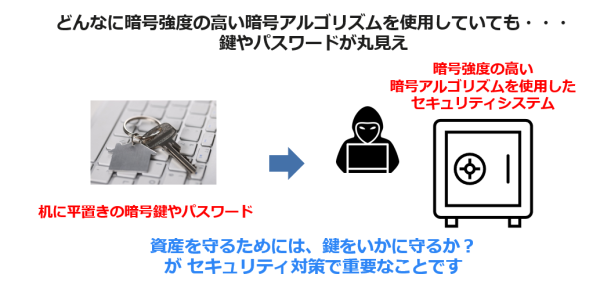

皆さんが、外出するときは家に鍵をかけて、鍵をなくさないように持っているのと同じように、セキュリティの世界でも暗号鍵を守ることが一番重要なことです。

どんなに堅牢性のある金庫を使用して個人データを保護したとしても、人目に付くような場所に鍵やパスワードを置いては意味がありません。

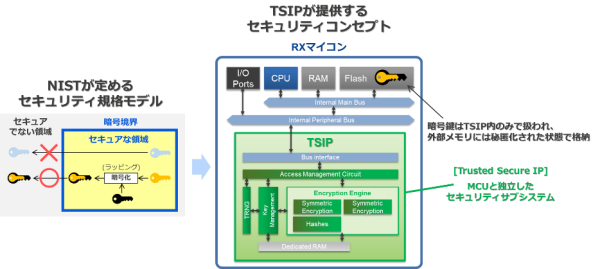

ルネサスではNISTが定める規格モデルに着目し、MCU内部でセキュリティ境界を分離したサブシステム(TSIP:Trusted Secure IP)の構築を実現しました。これにより暗号鍵はTSIP内部のみで扱われ、外部メモリには常に秘匿化された状態で格納する「Secure Key Storage」機能を実現しています。

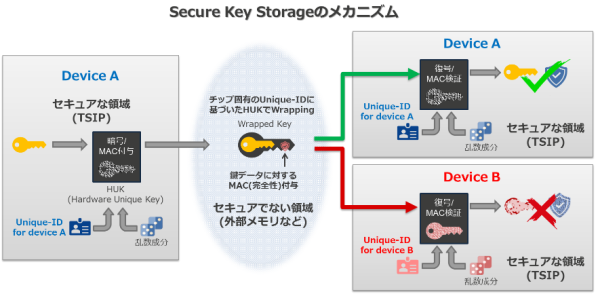

それではSecure Key Storageで鍵データをどのように保護しているのか、Secure Key Storageのメカニズムを見ていきましょう。

TSIPは各デバイス固有のUnique-IDと乱数成分からHUK(Hardware Unique Key)をセキュアな領域内(TSIP内部)で生成し、HUKを利用してユーザの鍵データをWrappingし、セキュアでない領域には常に「Wrapped Key」と呼ばれる形式で出力するしくみになっています。

HUKは各デバイス固有で書き換え不可能なUnique-IDと乱数成分に基づいてTSIP内部で生成されるため、外部に露出することはなく、他のMCUの場合にはUnique-IDが異なるため、鍵データが複製されても復号できません。

また、Wrapped keyには鍵データの完全性を検証するためのMAC(Message Authenticate Code)も付与されているため、復号の際に鍵データ破損の検出が可能です。

このようにTSIPは単なる暗号アクセラレータではなく、鍵データを読み取れない「Wrapped Key」形式の状態で、Code Flash、Data Flash、さらには外部メモリなど、どこにでも保存でき、複製品を作ることもできないので、鍵情報の機密性と完全性が確保されます。鍵情報を守ることができれば、まさに機密性の高いセキュリティパラメータや個人データを保護することに繋がります。

ルネサスでは現在2種類のSecurity EngineであるTSIP、TSIP-Liteが搭載されたRXマイコンを提供しています。 TSIPとTSIP-Liteは、搭載している暗号Suiteが異なりますが、両方とも上述で解説したSecure Key Storageの機構を備えており、鍵データを強固に保護します。

一方で、TSIPはセキュアでない領域からの平文鍵の入力を許可しないしくみになっており、HUKはTSIP内部で生成されるため、外部に露出することはないと説明しました。では、最初に生成したユーザの鍵データは、どうやってWrappingして入力すればよいのでしょうか。

本解説では省略しましたが、TSIPには「ライフサイクル管理」に関わる安全な鍵のプロビジョニングメカニズムを搭載しているため、この課題を解決できます。次回はそちらについて触れていきたいと思います。

RX TSIP Security Solutionの概要はこちら