現代の車載MCUやSoCの多くは、複数の通信バスを搭載することで広範囲の車載ネットワークプロトコルに対応している。例えば、ADAS用カメラシステムで使用されるR-CAR V3Hは、1ギガビットイーサネット2ch、CAN-FD 3ch、及びMIPI CSI-2 2ch(カメラ入力用)をサポートしている。また、RH850/U2Aでは、最大でCAN FD 16chおよびイーサネットポート2chをサポートしている。こうしたネットワークI/Fの増加は、車両内コンテンツの増加(特に大量データを扱うアプリケーション)の増加やドメインベースのエレクトロニクス、センタライズアーキテクチャの出現を考えると当然の結果といえる。車両の電動化、統合コックピット、ADAS、インフォテインメントのいずれも、高度なE/E車両システムには、大量のデータを短時間で演算するアプリケーションという共通のテーマがある。CAN-FD/LIN/FlexRayのような多くのレガシーな車両内通信I/F、車内外のネットワーク用の新たなギガビットイーサネットI/F、MIPI CSI-2の様なより特殊な高スループットセンサーI/Fからのデータを処理するためのCPU処理能力向上の要求が急激に増加している。サイバー攻撃のリスクのある環境(敵意のあるサイバー環境)では、低遅延で大量のネットワークデータを正確に処理することに加えて、データの整合性(Integrity)、機密性(Confidentiality)、可用性(Availability)を担保する処理を必要とするため、CPU負荷は飛躍的に大きくなる。

「敵意のあるサイバー環境」という言葉は誇張に思えるかもしれないが、自動車サイバーセキュリティニュースや主要メディアでも、自動車システムに対するサイバー攻撃の脅威が現実味を帯びてきていることを報じている。実際、近年、自動車システムにおけるセキュリティはホットな話題となってきており、これはOEMや政府機関、業界団体がサイバー攻撃の脅威の状況を積極的に早期取得しようとする姿勢からも明らかである。これは、自動車のサプライチェーン全体の根本的な変化を意味しており、セキュリティ能力の向上に向けて競争が激化している。ルネサスエレクトロニクスのような半導体メーカーにとって、これらは高性能なデータ処理能力および通信性能をセキュアに提供する車載向けデバイスの開発が求められていることを意味する。

MIPI CSI-2 を介して 30 fps @ 8M ピクセル解像度のデータを送信するカメラセンサーの場合を考えてみる。センサーからの画像データのセキュリティを保護するためには、受信側のSoCが1カメラセンサーあたり最低6Gbpsでデータを復号化し検証しなければならない。さらに、シングルカメラシステムでは、多くの新しい車両機能を実現するには十分ではない。このタスクをソフトウェアだけで実行すると演算リソースに大きな負荷を与え、入力されたセンサーデータに対するリアルタイム性能に影響が出る可能性がある。

EVITA が提唱する従来のアプローチは、様々な機能に対応した複数の暗号アクセラレータ、およびセキュリティリソースを管理するための CPU またはステートマシンを持つ内蔵 HSM に依存している。このようなHSM のみに依存してセキュアなデータ保存(セキュアストレージ)と高速な暗号演算を実現するアーキテクチャは、機能の拡張が難しく、パフォーマンスの限界に達している。

大規模なリアルタイムデータセットの認証または復号化の問題を見ると、ボトルネックは暗号アクセラレータ自体ではなく、メモリバスや通信インターフェースを介してデータを転送する際のオーバーヘッドにある。さらに、これらの暗号アクセラレータは、多くの場合、ネットワークセキュリティのみの利用に限定されず、複数のセキュリティユースケースで共有されるため、暗号タスクのジョブスケジューリングによる時間も追加される。

単一のHSMに対する過剰な要求は、仮想化、ユースケースの共有、異種OSの利用、様々な通信プロトコル、外部および内部メモリ、ネットワークデータセキュリティニーズの爆発的な増加によって生み出される可能性がある。 このため、これらのサブシステムがどのように構成され、使用されるかの再考が必要になるが、車載システムでは、リアルタイム性、演算性能、電力、コストの制約内でソリューションが機能しなければ使用できないものとみなされてしまう。

このようなトレンドを踏まえ、ルネサスは将来の車載MCUやSoCについて、スケーラブルで新しいサイバーセキュリティ・アーキテクチャの実装を考えており、「集中管理と分散アクセラレーション」と呼んでいる。

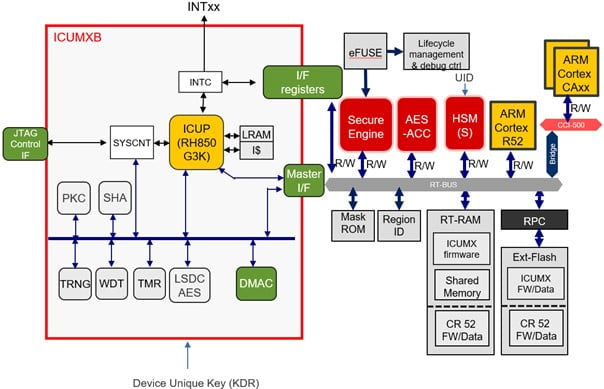

セキュリティの集中管理は、単一のデバイス内のすべてのサブシステムでセキュリティポリシーの運用と決定を簡素化するために不可欠である。集中管理するものは例えば、各CPUのセキュアなブート、JTAG アクセス制御の統一管理、セキュリティポリシー違反発生時の様々なセキュリティアクセラレータ間に跨るエラーハンドリングなどを担うものである。 同時に、分散セキュリティアクセラレータは、SecOC、TLS、IPsec 、独自のセンサーセキュリティプロトコルなどの様々なセキュリティで保護される通信のユースケースに対して、ローカライズされた高スループットの暗号化および認証サービスを提供する。

第4世代のR-Carシリーズは、SoC内の特定の仮想マシン、アプリケーションコア、またはリアルタイムコアを直接支援するためのドメイン固有のHSMや並列暗号コプロセッサを搭載し、この目標に向けた最初の大きな一歩を踏み出している。 システムは、AXIバス上のきめ細かなアクセス制御により、起動時にマスター間でアクセスを分離・維持し、不正な仮想マシンやコアによるセキュリティ資産の悪用を防止する。

第5世代のR-Carシリーズでは、分散型セキュリティの概念をさらに拡張し、標準化されたセキュリティを備えたインターフェースにインライン 暗号エンジンを搭載することで、データ遅延がほぼゼロに近い応答性の高いシステムの実現を目指している。そのような実装の1つがCAN-FDの後継となるCAN-XLで、最大10Mbpsのビットレートを提供し、最大2048バイトのペイロードをサポートする。従来のソフトウェア/HSMアプローチでこのペイロードを保護すると、ホストCPUと共有HSMの両方に大きな負担が生じる。これに対処するために、CAN-XLにはCANsecと呼ばれる標準的なセキュリティアプローチが含まれており、伝送処理中のインライン暗号化と認証を可能にする。CAN-XLの規格自体は特定の実装を強制するものではないが、CAN-XLのハードウェアコントローラ自体にAESエンジンを統合し、伝送処理中のCAN-XLフレームを認証/暗号化をすることで、認証、暗号化、およびフレッシュネス処理に伴うCPU負荷を減らすことができる。

もう一つの類似したアプリケーションとして、フラッシュデータの暗号化と認証のユースケースがある。UFS はそのようなソリューションの1つで、フラッシュコントローラのインターフェースに組み込まれた暗号化エンジンにより、CPUの介入なしに、メモリの書き込みと読み出しの際に、自動的にインライン暗号化/復号化を行うことができる。PCI Special Interest Group (PCISIG) は、標準的なエンドポイント認証にリンクレベルのセキュリティを追加し、コントローラ統合アクセラレータを可能にするPCIEのソリューションに向けて取り組んでいる。

MIPI は現在、独自のインターフェース・セキュリティ基準を定義していないが、アライアンスは、戦略を決定するためにセキュリティ調査グループを組織し、個々のワーキンググループへのガイダンス提供や、セキュアな車載センサーを含むコネクテッドデバイスのための一貫したソリューションに向けて取り組んでいる。

これらの事例は、透過的なホストCPUの介入を必要としない統合された暗号アクセラレーションを提供する専用または標準ベースのアプローチに加えて、柔軟なソリューションの継続的なニーズを示しており、セキュリティスループットの要求に対応するための答えとして分散アクセラレーションを提供するというルネサスの戦略に一致している。

もちろん、高帯域幅インターフェース用の分散暗号エンジンの概念は、それだけでは安全なシステムを提供しない。セキュリティを実現するには、これらのリソースを、様々なセキュリティ ペリフェラルの資産を制御するセントラルHSM を通じて、集中型のセキュリティ管理アプローチと結び付ける必要がある。このセントラルセキュリティマネージャは、アクセスと権限の管理を行い、必要に応じてセキュリティリソースへのアクセスの拒否や、鍵のゼロライズ化などによって、悪意のある内部アプリケーションがチップのセキュリティ機能を利用するのを防ぐ必要がある。

セキュリティが我々のコンピューターの世界を変えようとしていることに疑いの余地はない。ルネサスエレクトロニクスは、将来のシステムが求める性能とセキュリティのニーズを同時に満たすためのセキュリティプラットフォームを設計し続けていく。